CrowdStrike Falcon, eine weit verbreitete Enterprise Detection und Response (EDR) Schutzsoftware für Endgeräte, hat kürzlich durch ein fehlerhaftes Update erhebliche Probleme verursacht. Die Software, die regelmäßig über sogenannte Channel-Dateien dynamische Updates und Detektionsregeln verteilt, führte aufgrund eines fehlerhaften Updates zu Abstürzen bei Windows-Systemen.

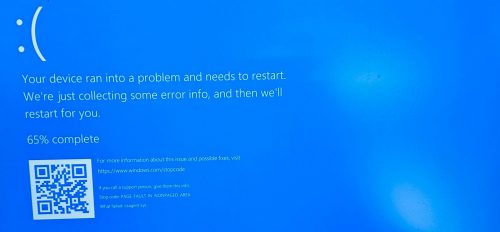

Betroffene Geräte zeigen einen Bluescreen of Death (BSOD) mit der Fehlermeldung PAGE_FAULT_IN_NONEPAGED_AREA an, ausgelöst durch die Datei csagent.sys.

Betroffene Geräte zeigen einen Bluescreen of Death (BSOD) mit der Fehlermeldung PAGE_FAULT_IN_NONEPAGED_AREA an, ausgelöst durch die Datei csagent.sys.

Laut dem Hersteller CrowdStrike sind insbesondere Systeme betroffen, die die Channel-Datei „C-00000291*.sys“ mit einem Zeitstempel von 04:09 UTC am 19. Juli 2024 installiert haben. Systeme mit der gleichen Datei, jedoch mit einem Zeitstempel von 05:27 UTC oder später, sind nicht betroffen, da es sich hierbei um eine fehlerbereinigte Version handelt. Systeme, die über Nacht ausgeschaltet waren und erst nach 05:27 UTC eingeschaltet wurden, sind laut Crowdstrike ebenfalls nicht betroffen. Zudem sind weder Linux- noch MacOS-Systeme mit einem Falcon Sensor von dem Problem betroffen.

Microsoft hingegen berichtet, dass bereits um 19:00 UTC am 18. Juli 2024 erste Ausfälle beobachtet wurden. Aufgrund der weltweiten Verbreitung der Software kommt es zu großflächigen Störungen bei zahlreichen Organisationen.

Mehrere Betreiber kritischer Infrastrukturen aus verschiedenen Sektoren haben dem Bundesamt für Sicherheit in der Informationstechnik (BSI) gemäß § 8b Abs. 4 BSIG von Betroffenheiten und teils erheblichen Einschränkungen in der Erbringung ihrer kritischen Dienstleistungen berichtet.

Die Bewertung der Situation zeigt, dass die Störung vereinzelt zu gravierenden Einschränkungen im Geschäftsbetrieb verschiedener Unternehmen geführt hat. Da es sich um ein Enterprise-Tool handelt, ist nicht davon auszugehen, dass Privatanwender betroffen sind.

Maßnahmen

Individuelle Systeme

- Reboot the host to give it an opportunity to download the reverted channel file. If the host crashes again, then:∙

- Boot Windows into Safe Mode or the Windows Recovery Environment∙

- Navigate to the C:\Windows\System32\drivers\CrowdStrike directory∙

- Locate the file matching “C-00000291*.sys”, and delete it.∙

- Boot the host normally.∙

Note: Bitlocker-encrypted hosts may require a recovery key

Cloudsysteme und virtualisierte Systeme

- Reboot the host to give it an opportunity to download the reverted channel file. If the host crashes again, then:∙

- Detach the operating system disk volume from the impacted virtual server∙

- Create a snapshot or backup of the disk volume before proceeding further as a precaution against unintended changes

- Attach/mount the volume to to a new virtual server∙

- Navigate to the C:\Windows\System32\drivers\CrowdStrike directory∙

- Locate the file matching “C-00000291*.sys”, and delete it.∙

- Detach the volume from the new virtual server∙

- Reattach the fixed volume to the impacted virtual server

Alternative:

- Roll back to a snapshot before 04:09 UTC 😉

Microsoft Azure Systeme

Workaround Steps for Azure via serial

- Login to Azure console –> Go to Virtual Machines –> Select the VM

- Upper left on console –> Click : „Connect“ –> Click –> Connect –> Click „More ways to Connect“ –> Click : „Serial Console“

- Step 3 : Once SAC has loaded, type in ‚cmd‘ and press enter.

- type in ‚cmd‘ command

- type in : ch -si 1

- Press any key (space bar). Enter Administrator credentials

- Type the following:

- bcdedit /set {current} safeboot minimal

- bcdedit /set {current} safeboot network

- Restart VM

- Optional: How to confirm the boot state? Run command:

- wmic COMPUTERSYSTEM GET BootupState

Neueste Kommentare